Créer une configuration Enterprise Sign-In personnalisée

L'une des options pour mettre en œuvre la Connexion d'entreprise (single sign-on) consiste à établir une configuration personnalisée à l'aide de l'onglet Fournisseur d'identité dans le Centre d'organisation. Cette option est la plus fréquemment employée par les entreprises dont le fournisseur ne propose pas de solution d'authentification unique préconfigurée ou qui ont besoin d'un fournisseur d'identité SAML personnalisé.

Vous devez avoir déjà créé votre organisation en vérifiant au moins un (1) domaine utilisé par votre entreprise. Si ce n'est pas le cas, consultez l'étape 1 de la section Configurer l'authentification d'entreprise (SSO).

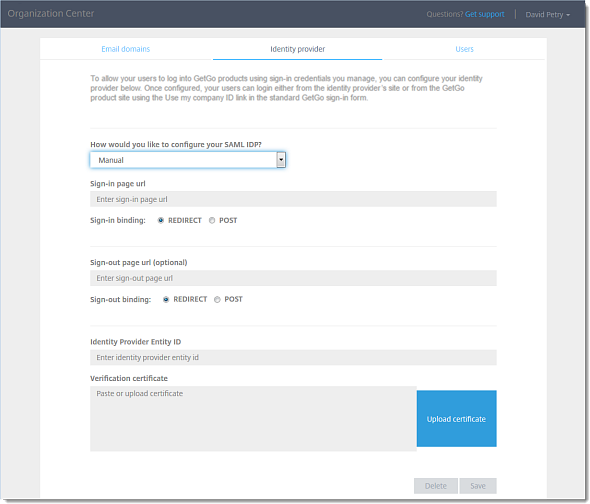

L'onglet Fournisseur d'identité du centre d'organisation prend en charge différentes configurations. Les administrateurs informatiques peuvent procéder à une configuration automatique en utilisant une URL de métadonnées ou en téléchargeant un fichier de métadonnées SAML, ou à une configuration manuelle avec des URL de connexion et de déconnexion, un identifiant de fournisseur d'identité et un certificat de vérification téléchargé.

Téléchargez le certificat de signature SAML.

Aperçu de la configuration générale du fournisseur d'identité

Une relation de confiance entre deux parties utilisatrices est établie lorsque chaque partie a acquis les métadonnées nécessaires sur le partenaire pour l'exécution d'une connexion unique SAML. Dans chaque partie utilisatrice, les informations de configuration peuvent être introduites dynamiquement ou manuellement, en fonction de l'interface offerte par l'IdP.

Lors de la présentation des métadonnées du service SAML de GoTo au fournisseur d’identité, une option permettant d’ajouter un nouveau fournisseur de services par des métadonnées vous sera peut-être proposée. Dans ce cas, il vous suffit d'entrer les informations suivantes dans le champ d'URL de métadonnées :

https://authentication.logmeininc.com/saml/spDans le cas où votre fournisseur d'identité exige la saisie manuelle d'informations, vous devrez renseigner manuellement les champs correspondant aux métadonnées. Selon votre fournisseur d’identité, il peut demander d’autres informations ou nommer ces champs différemment. Pour commencer, voici quelques valeurs de configuration à entrer si votre fournisseur d’identité en fait la demande.

- EntityID : l’ID d’entité du service SAML de GoTo est l’URL des métadonnées. Le fournisseur d'identité peut parfois l'appeler IssuerID ou AppID. (https://authentication.logmeininc.com/saml/sp).

- Audience : Il s'agit de l'ID d'entité de GoTo SAML Service. Le fournisseur d’identité peut parfois l’appeler Audience Restriction (restriction d’audience). Cela doit être défini comme suit : https://authentication.logmeininc.com/saml/sp.

- ACS URL (Assertion Consumer Service URL) – L'URL où les réponses d'authentification (contenant les assertions) sont renvoyées à : https://authentication.logmeininc.com/saml/acs.

Remarque : Le fournisseur d’identité peut également appeler cette URL : URL ACS, URL d’envoi, URL de réponse ou URL d’authentification unique.

- Single Logout URL – La destination d'une demande de déconnexion ou d'une réponse de déconnexion du IdP : https://authentication.logmeininc.com/saml/SingleLogout.

- NameID format – Le type d'identificateur d'objet à renvoyer dans l'Assertion. Le service SAML de GoTo s’attend à : EmailAddress

Vous pouvez définir un RelayState par produit pour permettre le routage vers différents produits de votre catalogue d'applications IdP. Vous trouverez ci-dessous les valeurs RelayState à définir pour les produits GoTo :

| Central | Non encore disponible. |

| GoToAssist Remote Support v4 | https://up.gotoassist.com |

| GoToAssist Remote Support v5 | https://console.gotoassist.com |

| GoToAssist (Service Desk) | https://desk.gotoassist.com |

| GoTo Connect | https://my.jive.com |

| GoTo Meeting | https://global.gotomeeting.com |

| GoTo Resolve | https://console.gotoresolve.com/ |

| GoTo Training | https://global.gototraining.com |

| GoTo Webinar | https://global.gotowebinar.com |

| OpenVoice | https://global.openvoice.com |

Pendant la configuration manuelle du service SAML de GoTo sur le fournisseur d’identité, des options supplémentaires peuvent vous être présentées. Voici une liste d'options potentielles qui peuvent vous être présentées et ce à quoi vous devriez les fixer.

- Assertion ou réponse de Connexion

- Activez cette option, le service SAML de GoTo exige la signature du fournisseur d’identité dans la réponse.

- Cryptage de l'assertion ou de la réponse

- Désactivez cette option, car actuellement le service SAML ne traite pas les assertions cryptées.

- Inclure les conditions SAML

- Activez cette option, elle est requise par le profil SAML Web SSO. Il s'agit d'une option SecureAuth.

- SubjectConfirmationData Pas avant

- Désactivez cette option, requise par le profil SAML Web SSO. Il s'agit d'une option SecureAuth.

- Réponse SAML InResponseTo

- Activez cette option. Il s'agit d'une option SecureAuth.

Ajouter votre fournisseur d'identité au centre d'organisation

Passez à l'étape suivante de la configuration de la Connexion d'entreprise en revenant à l'étape 3 de la configuration de la Connexion d'entreprise (SSO).