Einrichten einer benutzerdefinierten Konfiguration für die Enterprise-Anmeldung

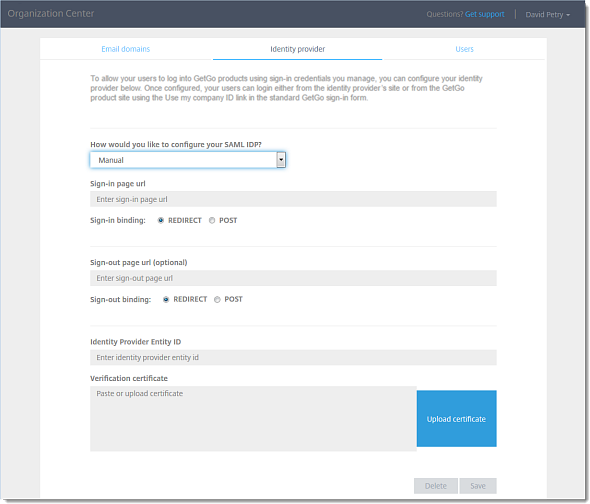

Eine der Optionen für die Implementierung der Enterprise-Anmeldung (Single Sign-On) besteht darin, eine benutzerdefinierte Konfiguration über die Registerkarte „Identitätsanbieter“ im Organization Center einzurichten. Dies wird am häufigsten von Unternehmen verwendet, die mit einem Drittanbieter arbeiten, der kein vorkonfiguriertes Single-Sign-On-Paket anbietet, oder die einen benutzerdefinierten SAML-Identitätsanbieter benötigen.

Sie sollten Ihre Organisation bereits erstellt haben, indem Sie mindestens eine (1) von Ihrem Unternehmen verwendete Domain überprüften. Falls nicht, sehen Sie sich Schritt 1 unter Einrichten der Enterprise-Anmeldung (SSO) an.

Die Registerkarte „Identitätsanbieter“ im Organization Center unterstützt verschiedene Konfigurationen. IT-Administratoren können die Konfiguration automatisch über eine Metadaten-URL oder das Hochladen einer SAML-Metadatendatei vornehmen oder manuell mit Sign-In- und Sign-Out-URLs, einer Identitätsanbieter-ID und einem hochgeladenen Überprüfungszertifikat konfigurieren.

Laden Sie das SAML-Signaturzertifikat herunter.

Allgemeiner Überblick über die Einrichtung des Identitätsanbieters

Eine Vertrauensbeziehung zwischen zwei vertrauenden Parteien ist dann hergestellt, wenn jede Partei die für die Ausführung eines SAML Single Sign-On erforderlichen Metadaten über den Partner erworben hat. Bei jeder vertrauenden Partei können die Konfigurationsinformationen dynamisch oder manuell eingegeben werden, je nachdem, welche Schnittstelle der IdP anbietet.

Wenn Sie die Metadaten des GoTo SAML-Dienstes beim IdP einführen, erhalten Sie möglicherweise die Option, einen neuen Dienstanbieter über die Metadaten hinzuzufügen. In diesem Fall können Sie in das Metadaten-URL-Feld einfach Folgendes eingeben:

https://authentication.logmeininc.com/saml/spFalls Ihr Identitätsanbieter manuelle Eingaben benötigt, müssen Sie Teile der Metadaten manuell eingeben. Je nach Identitätsanbieter werden möglicherweise andere Informationen angefordert, oder die Bezeichnungen der Felder lauten anders. Hier finden Sie einige Konfigurationswerte, die möglicherweise vom Identitätsanbieter benötigt werden.

- EntityID - Die EntityID des GoTo SAML-Dienstes ist die Metadaten-URL. Bei manchen IdP wird auch die Bezeichnung „IssuerID“ oder „AppID“ verwendet. (https://authentication.logmeininc.com/saml/sp).

- Audience: Das ist die EntityID des GoTo-SAML-Dienstes. Manche Identitätsanbieter verwenden auch den Begriff "Audience Restriction". Geben Sie für diesen Wert Folgendes ein: https://authentication.logmeininc.com/saml/sp.

- ACS URL (Assertion Consumer Service URL) - Die URL, an die Authentifizierungsantworten (mit Assertions) zurückgegeben werden: https://authentication.logmeininc.com/saml/acs.

Anmerkung: Der IdP kann dies auch als ACS-URL, Post-Back-Url, Antwort-URL oder Single Sign On-URL bezeichnen.

- Single Logout URL: das Ziel einer Abmeldeanforderung oder Abmeldeantwort vom Identitätsanbieter: https://authentication.logmeininc.com/saml/SingleLogout.

- NameID format: der Typ der Antragsteller-ID, der in der Assertion zurückgegeben werden soll. Der GoTo SAML-Dienst erwartet: EmailAdresse

Sie können für jedes Produkt einen RelayState festlegen, um die Weiterleitung zu verschiedenen Produkten aus Ihrem IdP-Anwendungskatalog zu ermöglichen. Nachfolgend sind die RelayState-Werte aufgeführt, die für GoTo Produkte eingestellt werden müssen:

| Central | Noch nicht verfügbar. |

| GoToAssist Remote Support v4 | https://up.gotoassist.com |

| GoToAssist Remote Support v5 | https://console.gotoassist.com |

| GoToAssist (Service Desk) | https://desk.gotoassist.com |

| GoTo Connect | https://my.jive.com |

| GoTo Meeting | https://global.gotomeeting.com |

| GoTo Resolve | https://console.gotoresolve.com/ |

| GoTo Training | https://global.gototraining.com |

| GoTo Webinar | https://global.gotowebinar.com |

| OpenVoice | https://global.openvoice.com |

Während der manuellen Konfiguration des GoTo SAML Service beim IdP werden Ihnen möglicherweise einige zusätzliche Optionen angezeigt. Hier finden Sie eine Liste möglicher Optionen, die Ihnen angeboten werden und die Sie einstellen sollten.

- Behauptung oder Antwort unterschreiben

- Aktivieren Sie diese Option, benötigt der GoTo SAML-Dienst die Signatur des IdP auf der Antwort.

- Verschlüsselung von Behauptung oder Antwort

- Deaktivieren Sie diese Option, da der SAML-Dienst derzeit keine verschlüsselten Assertions verarbeitet.

- SAML-Bedingungen einbeziehen

- Aktivieren Sie diese Option; sie wird vom SAML-Web-SSO-Profil benötigt. Hierbei handelt es sich um eine SecureAuth-Option.

- SubjectConfirmationData Nicht vor

- Deaktivieren Sie diese Option; wird durch das SAML-Web-SSO-Profil erfordert. Hierbei handelt es sich um eine SecureAuth-Option.

- SAML-Antwort InResponseTo

- Aktivieren Sie diese Option. Hierbei handelt es sich um eine SecureAuth-Option.

Hinzufügen des Identitätsanbieters zum Organization Center

Fahren Sie mit dem nächsten Schritt der Einrichtung der Unternehmensanmeldung fort, indem Sie zu Schritt 3 unter Einrichten der Enterprise-Anmeldung (SSO) zurückkehren.